仅记录实战操作的过程,对小程序原理需要了解的,参考附件文档。

0x01 反编译

导出小程序wxapkg包

adb pull /data/data/com.tencent.mm/MicroMsg/{微信ID}/appbrand/pkg/_-14931312_34.wxapkg ./

需要先adb root

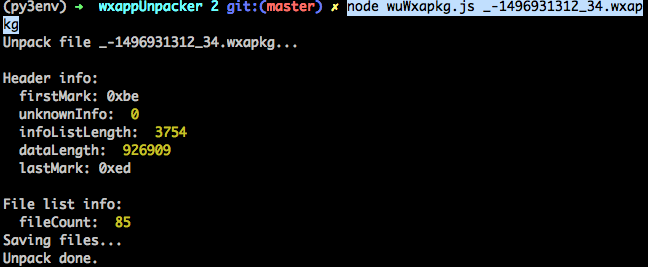

反编译小程序包

node wuWxapkg.js _-1496931312_34.wxapkg

0x02 抓包

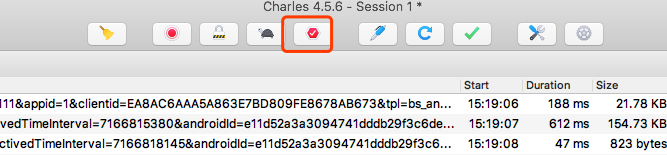

安卓7.0之后,必须导入为系统证书后,才能进行抓包,但burp证书在导入后,仍然无法进行抓包,那么就需要用到charles工具进行抓包。

导出证书

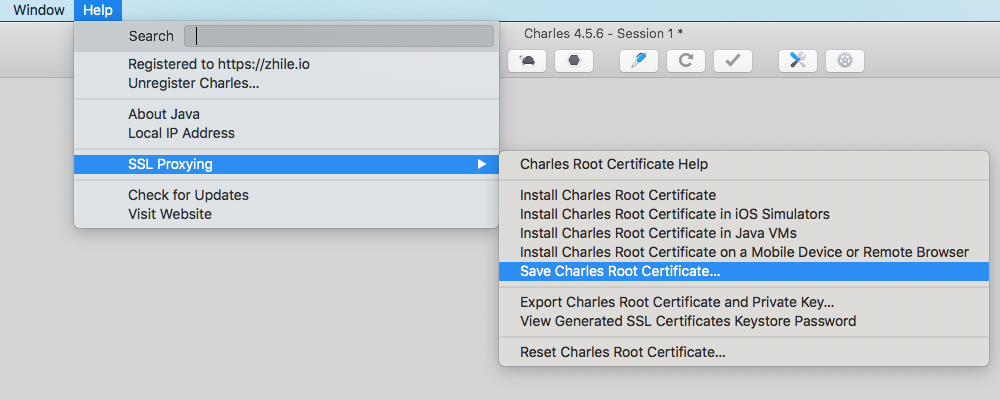

通过help->SSL Proxying->save Charles root certifacate导出证书,导出后导入安卓作为系统证书,即可进行抓包。

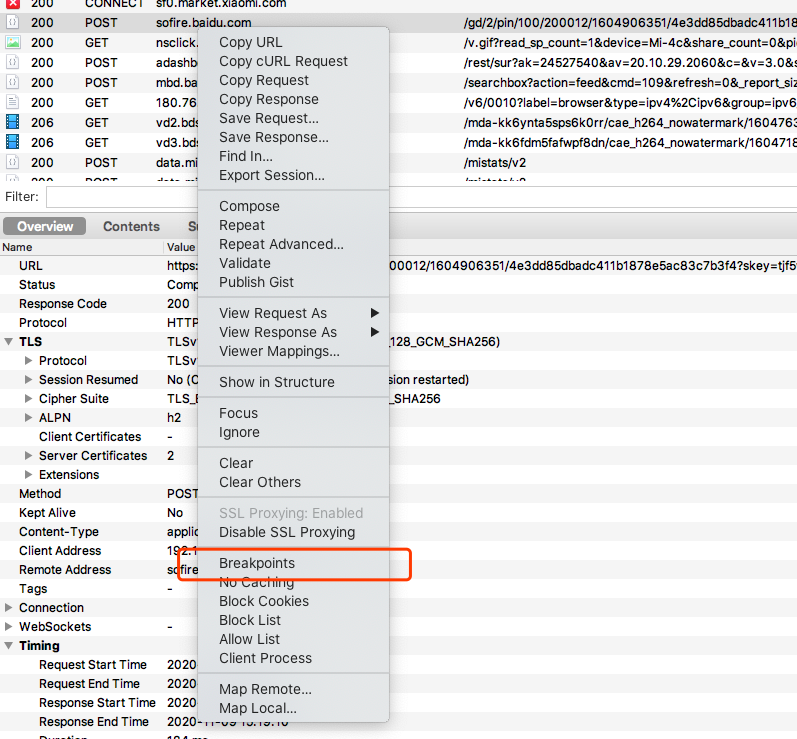

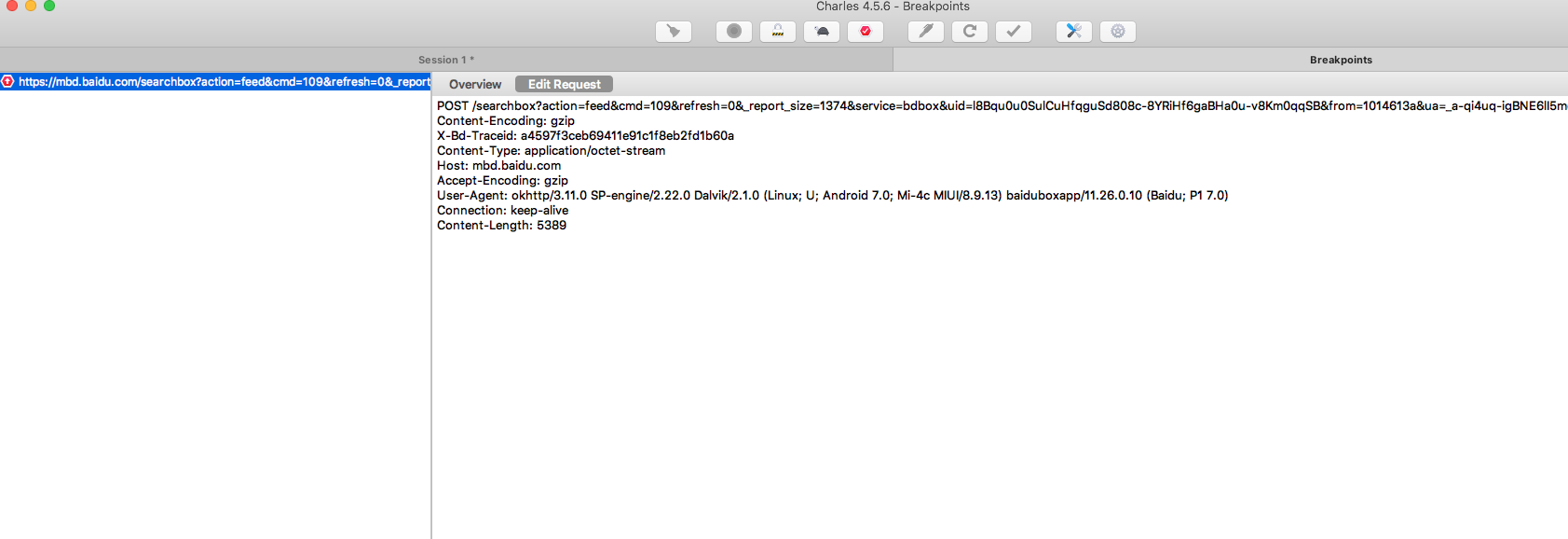

重放数据包

对数据包右键打了断点后,点击breakpoint按钮打开拦截,然后点击右键repeat进行重放,即可进行抓包